Des voleurs détournaient des enceintes connectées pour voler des voitures de luxe en France

Deux ans d’énigme, une méthode sidérante. La gendarmerie a percé un système inédit de vols de voitures haut de gamme en France, notamment des marques japonaises, réalisé sans effraction apparente.

Au cœur du stratagème, une enceinte connectée transformée en clé numérique, assez simple pour tromper l’électronique des voitures, assez discrète pour laisser très peu de traces. Trois suspects ont été placés en détention provisoire, et des saisies importantes ont suivi.

Crédit : Wikimedia Commons, CC BY-SA

Une série de vols sans effraction qui intrigue les enquêteurs

Depuis 2023, des propriétaires de voitures haut de gamme signalent des disparitions difficiles à expliquer. Les véhicules s’évaporent de parkings privés comme de rues passantes, sans vitres brisées ni barillets forcés.

Les spécialistes imaginent une attaque électronique mais peinent à identifier l’outil exact. À mesure que les plaintes s’accumulent, un même indice revient au fil des procédures. Les voitures ciblées partagent des systèmes d’ouverture et de démarrage sans clé largement répandus, et donc potentiellement vulnérables à des appareils tiers.

L’hypothèse d’un boîtier pirate se précise quand des traces de dialogue numérique sont repérées au sein des calculateurs. Rien ne ressemble à un simple relais de télécommande. L’ombre d’un appareil atypique plane sur cette série de vols méthodiques, exécutés en quelques minutes, souvent de nuit, mais parfois en pleine journée.

Crédit : Y2kcrazyjoker4, CC BY-SA 4.0

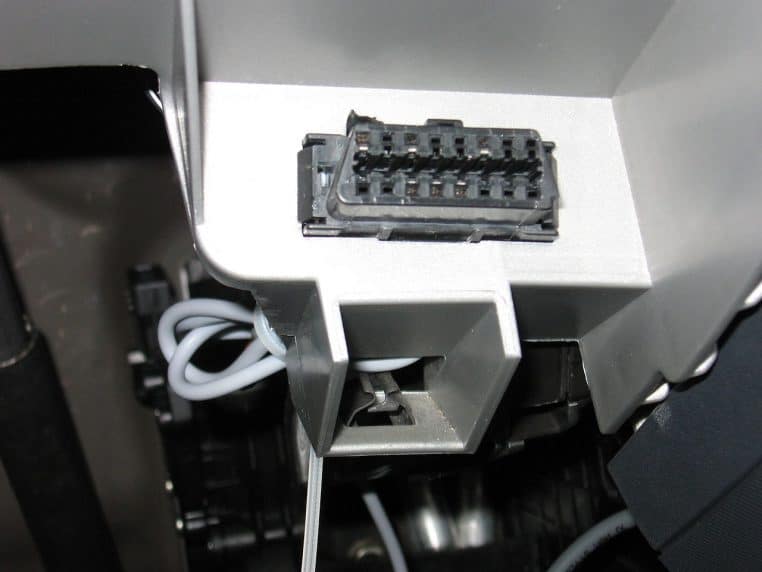

Comment une enceinte connectée a pu devenir une « clé »

La méthode retenue par les voleurs est déroutante parce qu’elle détourne un objet du quotidien. À partir d’enceintes musicales connectées, un boîtier électronique est modifié pour se comporter comme une clé légitime.

Le principe consiste à reproduire, assez fidèlement pour être accepté, la séquence d’échanges attendue par l’ordinateur du véhicule au moment de l’ouverture et du démarrage. Selon la gendarmerie, nul besoin d’un dispositif « très poussé » pour parvenir à lancer l’authentification. Le détail exact du procédé reste logiquement tenu secret, mais l’idée générale tient à une usurpation numérique des authentifiants attendus par la voiture.

À lire aussi

Ce bricolage exploite la commodité même des systèmes sans clé qui simplifient la vie des automobilistes. L’auto reconnaît un signal valide et s’ouvre. Le moteur consent à démarrer.

Là où un relay attack classique prolonge le signal d’une clé réelle, cette technique crée l’illusion d’une clé, à partir d’un appareil qui n’a rien, en apparence, d’un outil de piratage. Le résultat pour la victime est identique. Le voleur repart avec la voiture, sans effraction visible, et complique d’autant l’enquête et l’indemnisation.

Crédit : Handige Harrie, CC BY-SA 4.0

Un marché clandestin qui a essaimé dans 17 pays

En remontant la filière, les enquêteurs identifient trois fabricants à l’origine de ces boîtiers. Proposés sur des messageries chiffrées, ils s’échangent plusieurs milliers d’euros pièce. L’offre et la demande se sont croisées bien au-delà de l’Hexagone. En trois ans, ces « clés pirates » ont circulé dans 17 pays, dont la France, au profit de voleurs opportunistes comme de réseaux plus structurés.

Dans ce contexte, la discrétion commerciale est une assurance-vie. Les vendeurs utilisent des pseudonymes, changent de canaux, brouillent les paiements. Les acheteurs, eux, deviennent des clients réguliers quand un modèle de voiture se montre particulièrement perméable.

Certains véhicules japonais, prisés pour leur fiabilité et leur cote en seconde main, font figure de cibles privilégiées. La rapidité d’utilisation du boîtier, sa portabilité et la faible empreinte laissée sur les lieux renforcent son attrait. Mais saviez-vous que les périodes de vacances ou d’événements publics sont souvent choisies, précisément parce que l’attention des voisins diminue et que les rues se vident plus tôt ?

Crédit : M. Minderhoud, CC BY-SA 3.0

Interpellations, saisies et enquête élargie

Le dossier prend un tournant décisif avec l’identification d’un quadragénaire de 47 ans, soupçonné d’orchestrer le dispositif. Déjà connu pour recel, il est interpellé avec deux complices présumés.

Cinq personnes sont arrêtées au total en Île-de-France, dans l’Eure-et-Loir et dans le Gard, tandis qu’une coopération avec l’Italie permet des opérations coordonnées. Les perquisitions aboutissent à la saisie de six véhicules, de plus de 100 000 euros dont près de 40 000 euros en numéraire, ainsi que de biens de luxe. Les trois principaux suspects sont placés en détention provisoire, une décision contestée par l’avocat du cerveau présumé.

Au-delà des interpellations, la section de recherches de Versailles cherche à mesurer l’ampleur réelle du trafic. L’enjeu dépasse la simple restitution d’objets volés. Il s’agit de cartographier des flux d’appareils, de retracer des ventes dématérialisées et d’identifier d’éventuels relais techniques. Cette cartographie, si elle est consolidée, pourrait servir à anticiper les vulnérabilités des parcs automobiles et à informer les constructeurs.

À lire aussi

Prévention, garanties et failles révélées

L’épisode questionne les frontières de la sécurité embarquée. Si un appareil grand public détourné suffit à simuler une clé, c’est que la robustesse des protocoles d’authentification n’est pas uniforme.

On sait que les systèmes sans clé ont déjà été visés par des attaques de relais. Ici, le procédé franchit un pas supplémentaire, en maquillant un appareil incongru en sésame électronique. Les automobilistes, eux, se retrouvent parfois dans un entre-deux administratif, entre constat de vol sans effraction et vérification des garanties.

Côté usagers, quelques réflexes conservent leur intérêt. Ranger les clés à distance des accès, utiliser des étuis anti-RFID, stationner dans des espaces éclairés, ou encore vérifier régulièrement la présence de trackers non autorisés sous le châssis. Rien de miraculeux, mais de quoi réduire l’opportunité.

Côté constructeurs, l’affaire rappelle l’importance d’une mise à jour logicielle rapide quand une faille est exploitée sur le terrain. Ce détail que peu de gens connaissent : certaines versions de systèmes d’accès mains libres offrent déjà des modes « sommeil » ou des temporisations de proximité qui limitent la fenêtre d’attaque.

Crédit : Baustin3455, CC BY-SA 4.0

Que retenir ?

La clé de l’affaire, c’est précisément… une clé fantôme. Les voleurs ont utilisé des enceintes connectées détournées pour se faire passer, aux yeux des voitures, pour des clés officielles. C’est ce contournement minimaliste, mais redoutablement efficace, qui a permis de voler des véhicules de luxe en toute discrétion, jusqu’aux interpellations qui ont mis fin au manège.